انظر إلى هذا الاقتباس للأدميرال جريس هوبر

كانت الحياة أبسط قبل الحرب العالمية الثانية. بعد ذلك أصبح لدينا أنظمة '

إذن ، ماذا يعني هذا في الواقع؟ مع اختراع الأنظمة (أنظمة الكمبيوتر) جاءت الزيادة في الاحتياجات المختلفة للشبكات ، ومع الشبكات جاءت فكرة مشاركة البيانات. اليوم في عصر العولمة هذا ، مع تطور تكنولوجيا المعلومات وكذلك سهولة الوصول وتطوير أدوات القرصنة ، تأتي الحاجة إلى أمان البيانات المهمة. قد توفر جدران الحماية هذا ، لكنها لا تنبه المسؤول مطلقًا بأي هجمات. من هنا تأتي الحاجة إلى نظام مختلف - نوع من نظام الكشف.

نظام كشف التسلل هو الحل المطلوب للمشكلة المذكورة أعلاه. إنه مشابه لنظام الإنذار ضد السرقة في منزلك أو أي مؤسسة تكتشف وجود أي تدخل غير مرغوب فيه وتنبه مسؤول النظام.

إنه نوع من البرامج المصممة لتنبيه المسؤولين تلقائيًا عندما يحاول أي شخص اختراق النظام باستخدام أنشطة ضارة.

الآن قبل التعرف على ملف نظام كشف التسلل ، دعونا نحصل على تذكير موجز عن جدران الحماية.

جدران الحماية هي برامج أو أجهزة يمكن استخدامها لمنع أي هجوم ضار على النظام أو على الشبكة. تعمل بشكل أساسي كمرشحات تحظر أي نوع من المعلومات التي يمكن أن تسبب تهديدًا للنظام أو الشبكة. يمكنهم إما مراقبة بعض محتويات الحزمة الواردة أو مراقبة الحزمة بأكملها.

تصنيف نظام كشف التسلل:

بناءً على نوع الأنظمة التي يحميها نظام IDS:

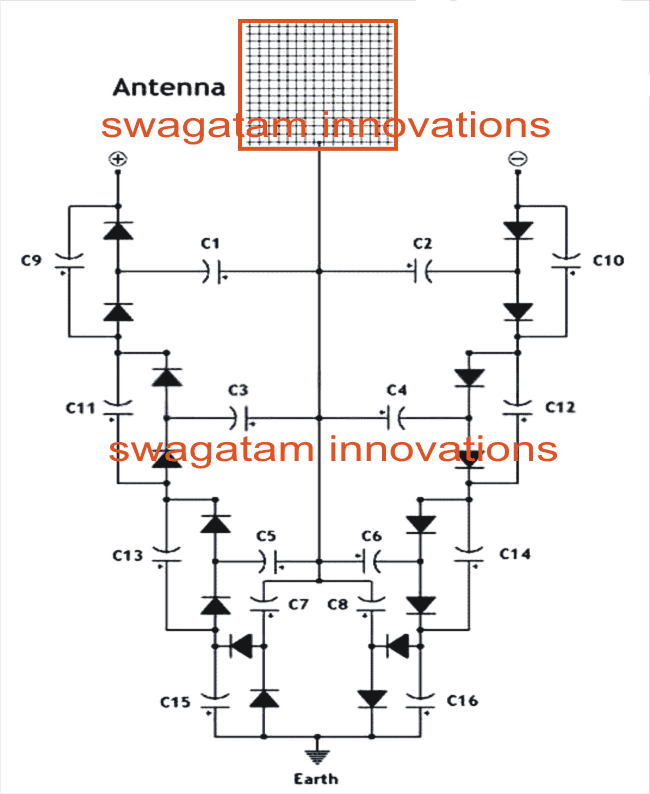

- نظام كشف اختراق الشبكة : يراقب هذا النظام حركة المرور على الشبكات الفردية أو الشبكات الفرعية من خلال التحليل المستمر لحركة المرور ومقارنتها بالهجمات المعروفة في المكتبة. إذا تم الكشف عن هجوم ، يتم إرسال تنبيه إلى مسؤول النظام. يتم وضعه في الغالب في نقاط مهمة في الشبكة بحيث يمكنه مراقبة حركة المرور التي تنتقل من وإلى الأجهزة المختلفة على الشبكة. يتم وضع IDS على طول حدود الشبكة أو بين الشبكة والخادم. من مميزات هذا النظام أنه يمكن نشره بسهولة وبتكلفة منخفضة ، دون الحاجة إلى تحميله لكل نظام.

نظام كشف اختراق الشبكة

- نظام كشف اختراق المضيف : يعمل مثل هذا النظام على أنظمة فردية حيث يتم مراقبة اتصال الشبكة بالنظام ، أي الحزم الواردة والصادرة باستمرار وأيضًا يتم إجراء تدقيق لملفات النظام وفي حالة وجود أي تعارض ، يتم تنبيه مسؤول النظام بذلك. يراقب هذا النظام نظام تشغيل الكمبيوتر. يتم تثبيت IDS على الكمبيوتر. ميزة هذا النظام أنه يمكنه مراقبة النظام بأكمله بدقة ولا يتطلب تثبيت أي جهاز آخر.

نظام كشف اختراق المضيف

بناءً على طريقة العمل:

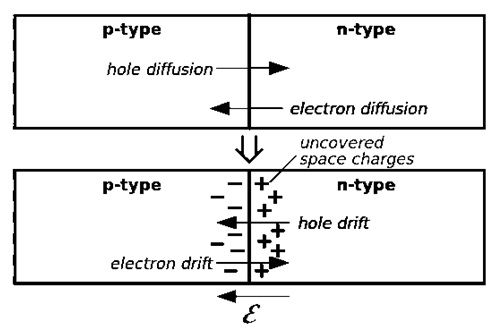

- نظام كشف التسلل المعتمد على التوقيع : يعمل هذا النظام على مبدأ المطابقة. يتم تحليل البيانات ومقارنتها مع توقيع الهجمات المعروفة. في حالة وجود أي مطابقة ، يتم إصدار تنبيه. ومن مميزات هذا النظام أنه يتمتع بدقة أكبر وأن الإنذارات القياسية يفهمها المستخدم.

نظام كشف التسلل المعتمد على التوقيع

- نظام كشف التسلل المستند إلى الشذوذ : يتكون من نموذج إحصائي لحركة مرور الشبكة العادية الذي يتكون من عرض النطاق الترددي المستخدم والبروتوكولات المحددة لحركة المرور والمنافذ والأجهزة التي تشكل جزءًا من الشبكة. يراقب بانتظام حركة مرور الشبكة ويقارنها بالنموذج الإحصائي. في حالة وجود أي خلل أو تناقض ، يتم تنبيه المسؤول. من مزايا هذا النظام أنه يمكنه اكتشاف هجمات جديدة وفريدة من نوعها.

نظام كشف التسلل المستند إلى الشذوذ

بناءً على أدائهم:

- نظام كشف التسلل السلبي : يكتشف ببساطة نوع تشغيل البرامج الضارة ويصدر تنبيهًا إلى مسؤول النظام أو الشبكة. (ما رأيناه حتى الآن!) ثم يتم اتخاذ الإجراء المطلوب من قبل المسؤول.

نظام كشف التسلل السلبي

- نظام كشف التسلل التفاعلي : لا يكتشف التهديد فحسب ، بل يقوم أيضًا بتنفيذ إجراء محدد عن طريق إعادة تعيين الاتصال المشبوه أو حظر حركة مرور الشبكة من المصدر المشبوه. يُعرف أيضًا باسم نظام منع التطفل.

الميزات النموذجية لنظام كشف التسلل:

- يراقب ويحلل أنشطة المستخدم والنظام.

- يقوم بمراجعة ملفات النظام والتكوينات الأخرى ونظام التشغيل.

- يقوم بتقييم سلامة النظام وملفات البيانات

- يقوم بتحليل الأنماط بناءً على الهجمات المعروفة.

- يكتشف أخطاء في تكوين النظام.

- يكتشف ويحذر إذا كان النظام في خطر.

برنامج مجاني لكشف التسلل

نظام كشف التسلل الشمي

يعد Snort أحد أكثر برامج اكتشاف التسلل استخدامًا. إنه تطفل على الشبكة برامج الكشف تم تطويره بواسطة ملف المصدر. يقوم بتحليل حركة المرور في الوقت الفعلي وتحليل البروتوكول ، ومطابقة الأنماط ، والكشف عن أنواع مختلفة من الهجمات.

نظام كشف التسلل الشمي

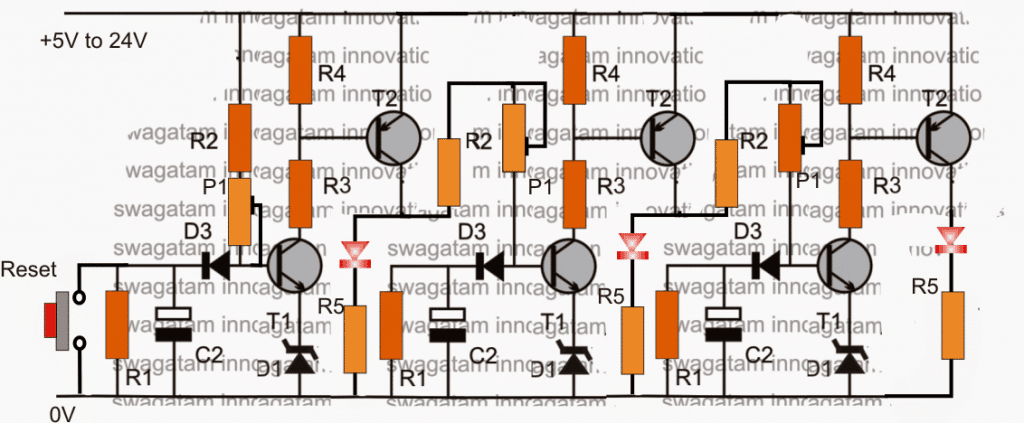

يتكون نظام كشف التسلل المستند إلى Snort من المكونات التالية:

مكونات Snort IDS بواسطة نظام كشف التسلل مع Snort

- وحدة فك حزم : يأخذ الحزم من الشبكات المختلفة ويجهزها للمعالجة المسبقة أو أي إجراء آخر. يقوم بشكل أساسي بفك تشفير حزم الشبكة القادمة.

- معالج مسبق : يقوم بإعداد وتعديل حزم البيانات وأيضًا تنفيذ إلغاء تجزئة حزم البيانات وفك تشفير تدفقات TCP.

- محرك كشف : يقوم باكتشاف الحزم على أساس قواعد Snort. إذا تطابق أي حزمة مع القواعد ، يتم اتخاذ الإجراء المناسب ، وإلا يتم إسقاطها.

- نظام التسجيل والإنذار : يتم تسجيل الحزمة المكتشفة في ملفات النظام أو في حالة وجود تهديدات ، يتم تنبيه النظام.

- وحدات الإخراج : يتحكمون في نوع الإخراج من نظام التسجيل والتنبيه.

مزايا أنظمة كشف التسلل

- تتم مراقبة الشبكة أو الكمبيوتر باستمرار بحثًا عن أي غزو أو هجوم.

- يمكن تعديل النظام وتغييره وفقًا لاحتياجات عملاء محددين ويمكنه المساعدة في التهديدات الخارجية والداخلية للنظام والشبكة.

- يمنع بشكل فعال أي ضرر يلحق بالشبكة.

- يوفر واجهة سهلة الاستخدام تتيح سهولة أنظمة إدارة الأمن.

- يمكن اكتشاف أي تعديلات على الملفات والأدلة الموجودة على النظام والإبلاغ عنها بسهولة.

العيب الوحيد في نظام كشف التسلل هو أنه لا يمكنه اكتشاف مصدر الهجوم وفي أي حالة هجوم ، يقوم فقط بإغلاق الشبكة بالكامل. في حالة وجود أي استفسارات أخرى حول هذا المفهوم أو حول المشاريع الكهربائية والإلكترونية ، اترك التعليقات أدناه.