يشير نظام الأمان الإلكتروني إلى أي معدات إلكترونية يمكن أن تؤدي عمليات أمنية مثل المراقبة والتحكم في الوصول والإنذار أو التحكم في التسلل إلى منشأة أو منطقة تستخدم الطاقة من التيار الكهربائي وأيضًا طاقة احتياطية مثل البطارية وما إلى ذلك. من العمليات مثل المعدات الكهربائية والميكانيكية. يعتمد تحديد نوع نظام الأمان تمامًا على المنطقة المراد حمايتها وتهديداتها.

دور نظام الأمن الإلكتروني:

يتعلق الأمن الإلكتروني بالاستفادة من الابتكار في الحيازة الدفاعية من خلال توقع وصول غير مصرح به إلى الأفراد والممتلكات. الحكومة هي عميل عالمي وكبير لمثل هذه الإدارات الأمنية وأقسام الأعمال كما تستخدم أنظمة الأمن للعاملين بها لتوفير الأمن. في هذه الأيام ، يمكن للمرء أن يشهد استخدامها في النطاق مثل التطبيقات المحلية والمتاجر الصغيرة علاوة على ذلك.

تتكون أنظمة الأمن الإلكترونية على نطاق واسع من أجهزة الإنذار ، وأجهزة التحكم في الوصول ، وكاميرات المراقبة (تلفزيونات الدائرة المغلقة) ، والتي يتم استخدامها بشكل بارز وعلى نطاق واسع. اكتسبت الدوائر التلفزيونية المغلقة أهمية إضافية من كل هذه المنتجات.

أهمية نظام الأمن الإلكتروني :

يتم استخدام أنظمة الأمان الإلكترونية على نطاق واسع في أماكن عمل الشركات والأماكن التجارية ومراكز التسوق وما إلى ذلك. وتستخدم هذه الأنظمة أيضًا في محطات السكك الحديدية والأماكن العامة وما إلى ذلك. وقد رحبت الأنظمة بشدة لأنها قد تعمل من منطقة نائية. وتستخدم هذه الأنظمة أيضًا كنظم التحكم في الوصول وأنظمة التعرف على الحرائق وتجنبها وأنظمة تسجيل الحضور. كما نعلم أن معدلات الجريمة تتزايد يومًا بعد يوم ، لذلك لا يشعر معظم الناس عادةً بالراحة حتى يوفروا ضمانًا لأمنهم سواء كان ذلك في المكتب أو المنزل. لذلك يجب أن نختار نظامًا إلكترونيًا أفضل لأغراض التأمين.

تصنيف نظام الأمن الإلكتروني:

يمكن أن يتم تصنيف نظام الأمان بطرق مختلفة بناءً على الأداء واستخدام التكنولوجيا ، وشروط الضرورة وفقًا لذلك. على أساس تصنيف الأداء نظام الأمن الإلكتروني كما يلي:

- نظام الأمن والمراقبة CCTV

- نظام كشف / إنذار الحريق

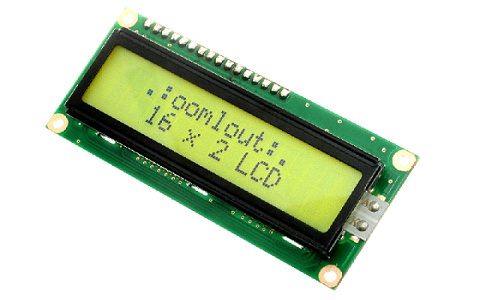

- نظام التحكم في الوصول / الحضور

أنظمة المراقبة CCTV:

هي عملية المراقبة على منشأة مشتبه بها أو منطقة يتم تأمينها الجزء الرئيسي من نظام الأمن الإلكتروني للمراقبة يتكون من كاميرا أو كاميرات CCTV التي تشكل عيونًا لنظام المراقبة. يتكون النظام من أنواع مختلفة من المعدات التي تساعد في تصور وحفظ بيانات المراقبة المسجلة. تنقل كاميرات IP ذات الدوائر القريبة والدوائر التلفزيونية المغلقة معلومات الصورة إلى مكان وصول بعيد. الميزة الرئيسية لهذا النظام هي أنه يمكنه استخدام أي مكان نشاهد فيه أفعال البشر. بعض أنظمة المراقبة CCTV عبارة عن كاميرات ومعدات شبكات وكاميرات IP وشاشات. في هذا النظام يمكننا الكشف عن الجريمة من خلال الكاميرا ، يرن الإنذار بعد استقبال الإشارة من الكاميرات الموصولة بنظام CCTV للقلق بشأن كشف الانقطاع أو الاشتباه في حدوثه على منطقة أو قدرة محمية ، يعتمد التشغيل الكامل على نظام المراقبة CCTV عبر الإنترنت. الشكل أدناه يمثل CCTV أنظمة المراقبة.

نظام مراقبة CCTV

- نظام مراقبة IP:

تم تصميم نظام IP-Surveillance لأغراض أمنية ، مما يمنح العملاء القدرة على التحكم في الفيديو / الصوت وتسجيله باستخدام نظام / شبكة كمبيوتر IP ، على سبيل المثال ، LAN أو الإنترنت. بطريقة بسيطة ، يشتمل نظام مراقبة IP على استخدام مفتاح نظام Polaroid وجهاز كمبيوتر للمراجعة والإشراف وحفظ الفيديو / الصوت ، كما هو موضح في الشكل أدناه.

في نظام IP-Surveillance ، يمكن إرسال تدفقات فيديو / صوت رقمية إلى أي منطقة حتى إلى أقصى حد ممكن إذا لزم الأمر عن طريق نظام IP سلكي أو بعيد ، مما يتيح التحكم في الفيديو والتسجيل من أي مكان مع الوصول إلى النظام / الشبكة .

شبكة مراقبة IP

أنظمة الكشف عن الحرائق والإنذار:

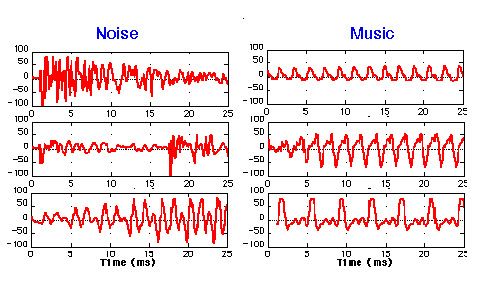

يمكن الإشارة إليه أيضًا باسم نظام الكشف والإنذار لأنه يعطي تنبيهًا إنذارًا للقلق بشأن اكتشاف الانقطاع أو الاشتباه الذي يحدث في منطقة أو منشأة محمية. يتكون النظام بشكل عام من كاشف يستخدم جهاز استشعار متبوعًا بجهاز إنذار أو دائرة تنبيه. وتتمثل الوظيفة الرئيسية لهذا النظام في إطفاء حريق متقدم وإنذار المستأجرين قبل حدوث ضرر مثير للإعجاب من خلال ملء المنطقة المؤمنة بغاز أو مشغل اختناق. تتوفر أنواع مختلفة من المستشعرات للكشف ، لكن استخدام المستشعر يعتمد فقط على متطلبات التطبيق ، مثل التشغيل الآلي للمنزل ، واكتشاف حرائق المستودعات ، وتنبيه الاقتحام ، وما إلى ذلك.

نظام الكشف عن الحرائق والإنذار

أنظمة الحضور والانصراف:

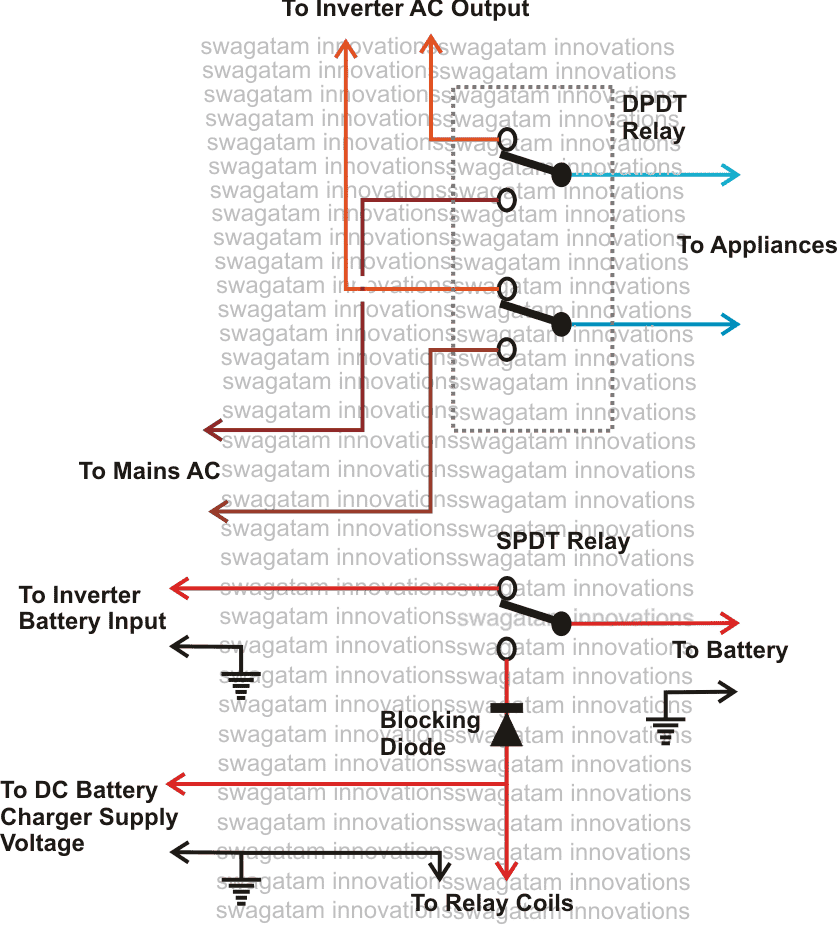

يمكن تسمية النظام الذي يوفر وصولاً آمنًا إلى منشأة أو نظام آخر للدخول إليه أو التحكم فيه كنظام للتحكم في الوصول. يمكن أن يعمل أيضًا كنظام توفير الحضور الذي يمكن أن يلعب دورًا مزدوجًا. وفقًا لبيانات اعتماد المستخدم ونظام التحكم في الوصول للممتلكات ، فإن ما يستخدمه المستخدم للوصول يجعل النظام مختلفًا ، ويمكن للمستخدم توفير أنواع مختلفة مثل بيانات اعتماد رقم التعريف الشخصي أو القياسات الحيوية أو البطاقة الذكية. يمكن للنظام أيضًا استخدام جميع ممتلكات المستخدم لعناصر تحكم وصول متعددة. بعض أنظمة الحضور والتحكم في الوصول هي:

- نظام التحكم في الوصول

- نظام الحضور والتحكم في الوصول المستند إلى الترددات اللاسلكية:

بصمة الإصبع الحضور - نظام التحكم في الوصول

نظام الحضور والتحكم بالبطاقة المستندة إلى الترددات اللاسلكية

تطبيقات نظام الأمن الإلكتروني:

يوسع نظام الأمن الإلكتروني تطبيقاته في مجالات مختلفة مثل أتمتة المنزل ، والسكنية (المنازل والشقق) ، والتجارية (المكاتب ، وخزائن البنوك) ، والصناعية ، والطبية ، والنقل. بعض التطبيقات التي تستخدم أنظمة الأمن الإلكترونية هي أنظمة أمان إلكترونية لمقصورات السكك الحديدية ، والعين الإلكترونية المزودة بأمان ، وأنظمة التصويت الإلكتروني هي أكثر أنظمة الأمن الإلكترونية استخدامًا.

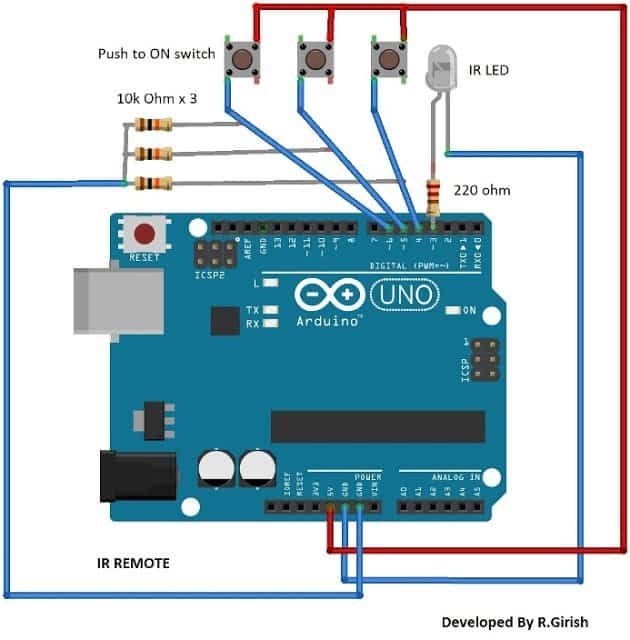

من الأمثلة المتعلقة بنظام الأمن الإلكتروني:

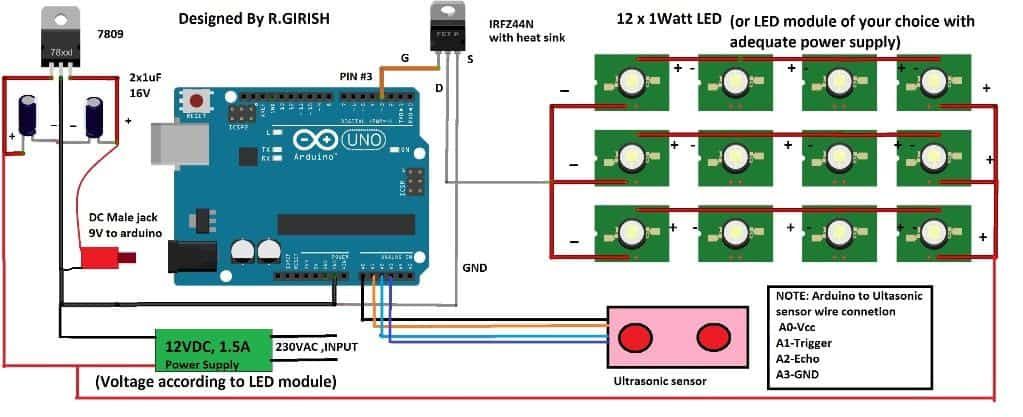

من الرسم التخطيطي للكتل ، تم تصميم النظام بشكل أساسي على أساس العين الإلكترونية (مستشعر LDR) نستخدم هذا النوع من النظام في خزائن البنوك ومحلات المجوهرات. عندما يتم إغلاق صندوق النقد ، لا يشير الجرس ولا العداد / المقسم الثنائي إلى أن الصندوق مغلق. إذا حاول أي شخص فتح باب الخزانة ، فحينئذٍ يسقط ضوء تلقائيًا على مستشعر LDR ، ثم تنخفض المقاومة ببطء ، مما يتسبب في تنبيه الجرس للعميل. تستمر هذه العملية حتى يتم إغلاق الصندوق.

نظام أمان إلكتروني للتحكم بالعين

إذا كانت لديك أي شكوك بخصوص هذه المقالة وتتيح لك إمكانية اقتراح إضافة المزيد من المعلومات المتعلقة بهذا الموضوع أو عن الكهرباء و المشاريع الالكترونية فقط أترك تعليقا في الأسفل.

مصدر الصورة:

- نظام مراقبة CCTV بواسطة TechWench

- نظام الكشف عن الحرائق والإنذار أوشا

- نظام التحكم في الوصول إلى البطاقة والحضور المستند إلى الترددات اللاسلكية ioo.i.aliimg

- نظام التحكم في الوصول بواسطة gstatic